メールが起点となる組織を狙うサイバー攻撃とは?

社会人ならだれもが知っておくべき、メールからのサイバー攻撃と一人ひとりができる対策

ビジネスメール詐欺やランサムウェア、標的型メールは、規模や地域、業種に関係なく、あらゆる組織が遭遇するかもしれない脅威です。これらの攻撃は、従業員に送りつけられるメールが起点となる場合があります。職場を危険にさらさないよう、また自身が当事者になってしまわないよう、攻撃の手口と従業員一人ひとりが実践できる対策を押さえましょう。

サイバー攻撃はもはや他人事ではない

組織を狙うサイバー攻撃の勢いは一向に衰える気配を見せません。トレンドマイクロが2018年9月、民間企業、および官公庁自治体における情報セキュリティの意思決定者(および意思決定関与者)1,455人を対象に行った法人組織におけるセキュリティ実態調査では、4割を超える組織が情報漏えいや金銭詐取、業務停止といったビジネスに影響を及ぼす重大な被害を経験していることがわかりました。

組織を狙うサイバー攻撃は、従業員に送りつけられるメールが発端となる場合も少なくありません。代表的な例として「ビジネスメール詐欺」「ランサムウェア」「標的型メール」の3つの手口を見ていきましょう。

従業員へのメールが発端となる3つの攻撃手口

ビジネスメール詐欺

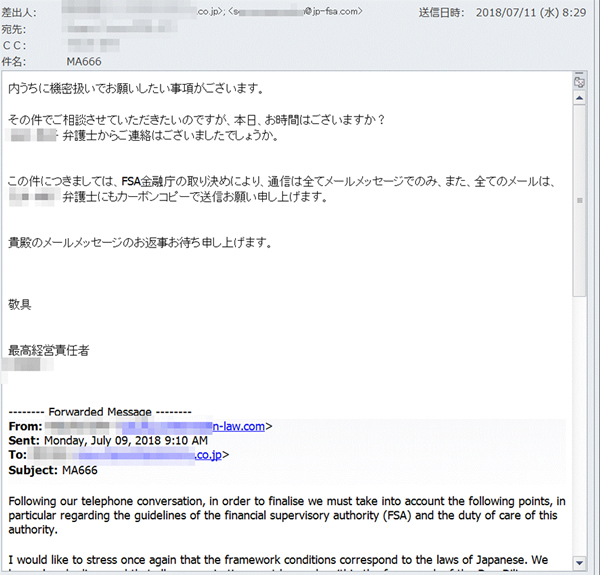

ビジネスメール詐欺(BEC:Business Email Compromise)は、経営幹部や取引先などを装ったメールを従業員に送りつけ、サイバー犯罪者が管理する口座に送金させたり、特定の情報をだまし取ったりする手口です。特徴の1つは、業務メールの盗み見や、ネット上の公開情報の調査などを通じて従業員を欺くための情報を事前に収集することです。標的企業で進行している取引や人間関係などを把握した上でもっともらしいメールを作成、送信し、従業員から金銭や情報を引き出します。

最高経営責任者や経営幹部になりすました送金指示メールを経理担当者などに送りつけ、サイバー犯罪者の口座へ送金させる手口はその典型です。取引先になりすましたメールに偽の請求書を添付し、振込先の変更を依頼するパターンもあります。サイバー犯罪者はメールのやり取りを盗み見て状況を把握し、振り込みが発生するタイミングで偽メールを送りつけてくるため、従業員は何の疑いもなく指示に従ってしまう恐れがあります。

図:最高経営責任者を装った詐欺メールの例

ランサムウェア

世界的な被害が話題となったランサムウェア(身代金要求型ウイルス)による攻撃は、個人だけでなく、組織も標的としています。これは、パソコンやスマホ本体を操作不能にしたり、端末内のファイルを暗号化して開けなくしたりして、元に戻す条件として金銭の支払いを要求します。組織の場合は端末内のファイルのみならず、サーバ上の共有ファイルまで暗号化されて甚大な被害となる可能性があります。トレンドマイクロの調査によると、2019年上半期(1月〜6月)において国内法人によるランサムウェア感染被害報告件数は前年同期比の約1.7倍にあたる37件に上りました。個人に比べ、重要な情報を大量に所有している組織は、犯罪者にとって多額の身代金を要求する格好の標的となり得るのです。

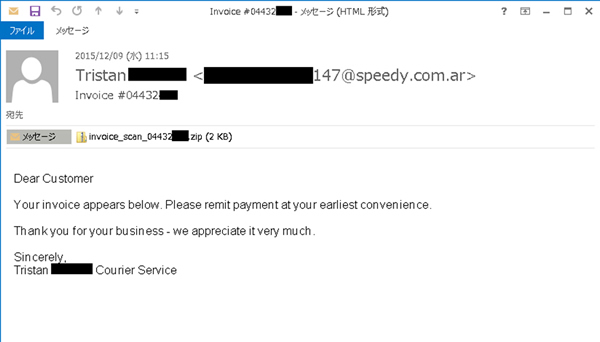

ランサムウェア拡散の手段はいくつかありますが、メールもその1つです。過去には、業務関連と錯覚させるようなメールを従業員に送りつけ、不正な添付ファイルを開かせたり、不正なURLをクリックさせたりする手口が確認されています。具体的には、「請求書」を装った不正な添付ファイルを送り付けたり、求人への応募を装い、履歴書のように見せかけた不正ファイルをクラウドからダウンロードさせたりする事例が報告されています。

メール以外にも、従業員がランサムウェアに感染した私用のパソコンやスマホ、USBメモリなどを勤務先のパソコンにつないだことが感染のきっかけとなる場合もあるため併せて注意が必要です。

図:請求書送付を装ったランサムウェアに感染させようとするメールの例

一度、勤務先のパソコンにランサムウェアが入り込むとネットワークを通じてさまざまなコンピュータに感染が広がり、原因の究明からデータの復旧、業務の再開に至るまでに莫大な時間と労力、費用がかかることがあります。また、バックアップがない場合には、データが復旧できない状態で業務の再開を目指すことになるでしょう。

標的型メール

標的型メールとは、重要情報や多額の金銭などを目的とし、特定の法人組織を狙って、巧妙な偽のメールを送り付ける手口です。だまされた結果、その組織を狙う標的型攻撃の踏み台にされる恐れがあります。標的型攻撃は事業継続を脅かす深刻な被害につながる危険性の高い脅威です。たとえば、標的型メールによって従業員のパソコンに遠隔操作ツール(RAT)などのマルウェア(ウイルスなど悪意を持ったソフトウェアの総称)を感染させ、標的のネットワークに侵入することで情報を盗み出したり、別のマルウェアをダウンロードさせたりするなどの活動を行います。

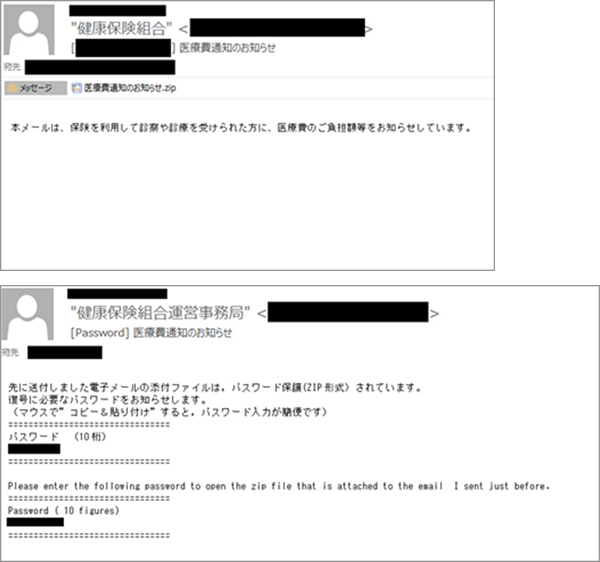

標的型メールの手口でもBEC同様、実在する部署や人物、取引先など、怪しまれない相手を装ったメールを従業員に送りつけます。クラウドメールサービスを利用している組織に対しては、そのアカウントを窃取してメールの盗み見などを行うために、サービス事業者を装うメール経由で偽のログイン画面に誘導し、認証情報を盗み取る手口が報告されています。また、医療費通知に見せかけた添付ファイルを開かせてRATに感染させる手口も確認されています。他にも、「あなたの組織へのなりすましメールを転送するので確認してほしい」などと外部からの問い合わせを装って不正な添付ファイルを開かせる標的型メールも確認されました。

図:医療費通知を偽装して遠隔操作ツールに感染させようとするメールの例

このように、標的型メールは受信者に不正なものと気づかれないように巧みに偽装しています。

トレンドマイクロが2019年1月〜6月の間に全世界で検出した脅威総数の内、9割はメールによる脅威でした。すなわち、サイバー攻撃の主な起点はメールであると言えます。

従業員一人ひとりが実践すべきメールが発端となるサイバー攻撃の対策5選

ビジネスメール詐欺やランサムウェア、標的型メールは、あらゆる組織に降りかかる可能性があります。これらのサイバー攻撃は標的の従業員をだますことを前提としており、だれをターゲットにするかわかりません。従業員一人ひとりが当事者意識を持ち、職場や取引先を危険にさらさないよう慎重に行動することが求められます。組織に属する社会人が実践すべき5つの対策を紹介します。

1.職場の規定に従って行動する

経営幹部や取引先などからメールや電話で送金や機密情報の提供を依頼されたら、必ず職場の規程に定められた手順をとりましょう。早急かつ秘密裏に行動するよう指示されても決められた承認プロセスを省略してはいけません。緊急であっても勤務先に断りなく私用のパソコンやスマホで処理を行ったり、USBメモリなどで業務情報を持ち運んだりすることはやめましょう。

2.サイバー攻撃の手口や狙いを知る

サイバー攻撃の手口や狙いを知ることで、送金や情報提供、URLリンクや添付ファイルの開封を促すメールを受け取っても冷静に対処することができます。日頃からセキュリティ事業者や関連団体などが公表する注意喚起情報に目を通しておきましょう。公式のSNSやブログをフォローしておくと、手軽に情報を得ることができます。

3.メールの添付ファイルやURLリンクを不用意に開かない

メールの差出人が実在する部署や人物、取引先でも油断してはいけません。添付ファイルやURLリンクをクリックさせるようなメールを受信した場合、「差出人から初めてメールを受け取った」「差出人の言葉遣いがいつもと違う」など、何らかの違和感を覚えたら、本人に事実確認を行いましょう。その際、送られてきたメールに返信したり、メールの署名などに記載されている電話番号に連絡したりするのではなく、手元の名刺や公式Webサイト、組織内のリストを参照しましょう。メールの真偽を判断できない場合は、組織のセキュリティ管理者に通報してください。

4.システム管理者からアップデートの通達が届いたらすぐに対応する

パソコンやスマホのOS、ソフトに脆弱性(セキュリティ上の欠陥)を残していると、ウイルス感染や不正操作のリスクが高まります。脆弱性攻撃対策の基本は、OSやソフトの開発元から提供される更新プログラムを適用し、脆弱性を修正することです。企業によってはシステム管理者が更新プログラム適用によるシステムへの影響を検証し、その緊急性や安全性を考慮してアップデートのタイミングを従業員に指示することもあります。勤務先の規定に従いましょう。

5.業務用、および私用端末のセキュリティを確保する

業務用のパソコンやスマホでは、勤務先が指定するセキュリティ製品を正しく利用してください。また、職場の外で業務用端末を利用する場合にも、セキュリティに不安のある公衆Wi-Fiなどのネットワークを利用して業務を行わないようにしましょう。私用端末の業務利用が認められている場合も勤務先が定めるガイドラインやポリシーに従わなければなりません。最低限OS、セキュリティソフトやアプリを最新の状態に保ちましょう。