サイバー攻撃は他人事?

勤務先や取引先をサイバー攻撃から守るために身につけておくべき基礎知識

業種や規模にかかわらず、多くの企業や組織がサイバー攻撃の脅威にさらされています。サイバー攻撃によるマルウェア感染や情報漏えいなどの被害は、従業員の何気ない行動によってもたらされる場合もあります。勤務先や取引先をサイバー攻撃から守るために従業員が身につけるべきセキュリティの基礎知識を紹介します。

企業や組織に降りかかるサイバー攻撃の脅威

企業や組織を狙うサイバー攻撃の勢いは一向に衰えません。トレンドマイクロが国内の民間企業、官公庁自治体などを対象に行った調査では、約8割の組織が2019年4月から2020年3月までに何らかのセキュリティインシデントを経験したことがわかりました。内訳は「フィッシングメールの受信」が42.8%と上位。「ビジネスメール詐欺のメール受信」が29.1%、「不正サイトへのアクセス」が26.5%、「標的型攻撃」が22.2%と続きました。

サイバー攻撃によるマルウェア(ウイルスなど不正なプログラムの総称)感染や情報漏えいなどの事故は、経営層や従業員の不注意によって引き起こされる場合もあります。勤務先をサイバー攻撃から守るために必要なセキュリティ知識を身につけましょう。

サイバー攻撃は従業員宛てのメールが起点に

企業や組織を狙うサイバー攻撃の多くは従業員に送りつけられるメールが起点となっています。以下に、実例を見ていきましょう。

●ビジネスメール詐欺

ビジネスメール詐欺(BEC:Business E-mail Compromise)は、経営幹部や取引先などを装ったメールを従業員に送りつけ、金銭や情報をだまし取る手口です。たとえば、最高経営責任者を装う送金指示メールを経理担当者に送りつけ、サイバー犯罪者の管理下にある口座に送金させるパターンがあります。こうしたメールでは「緊急の送金依頼」「極秘」などの文言で緊急を要する機密案件である旨を伝え、早急かつ秘密裏に送金するよう圧力をかけます。また、取引先を装うメールに偽の請求書を添付し、振込先の変更を依頼する手口も確認されています。

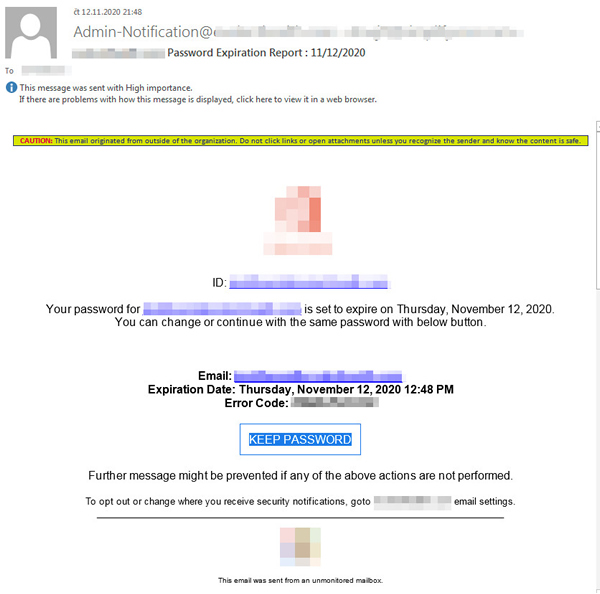

BECでは業務メールアカウント情報の詐取も行われる場合があります。サイバー犯罪者の狙いは、業務メールアカウントを乗っ取ることでメールの内容を盗み見たり、なりすましメールを送信したりすることです。業務メールにクラウドサービスを利用する企業の従業員は、システム担当者やサービス事業者を装って「業務メールシステムへの再ログインが必要」「パスワードの有効期限が迫っている」などと呼びかけるメールに注意してください。それはフィッシングサイトに誘い込む罠かもしれません。

図:Microsoft 365を装ったフィッシングメールの例、パスワードの延長と称して偽サイトに誘導

●標的型サイバー攻撃

標的型サイバー攻撃は、重要情報の窃取を目的として、特定の企業に対して長期的に行われる一連の攻撃を指します。攻撃者は、あらゆる手段・手法を駆使し、目的達成のために標的とした組織を攻撃し続けます。典型的な攻撃パターンは、従業員のパソコンに遠隔操作ツールを送り込むことで標的のネットワークに侵入し、情報を盗み出したり、標的の端末に別のマルウェアをダウンロードさせたりすることです。

標的型サイバー攻撃も従業員宛てのメールが発端となる場合があります。たとえば、実在する企業や組織、取引先担当者、社内の関係者などを装って「請求書」「賞与支払」などの件名のメールを送りつけ、Officeの文書ファイルを開かせる手口が確認されています。ファイルを開き、メッセージバーの「コンテンツの有効化」をクリックしてしまった場合、不正なマクロが実行され、マルウェアに感染してしまうかもしれません。

2019年から2021年初頭にかけて国内でも大きな被害が発生したEMOTET(エモテット)と呼ばれるマルウェアも、メールの添付ファイルが感染経路でした。EMOTET自体は収束しましたが、それによって感染させられた別のマルウェアによる脅威や、すでに漏えいしてしまった情報の悪用、同様の手口による攻撃には今後も注意が必要です。

【メールを起点とするサイバー攻撃を回避するポイント】

- 「添付ファイルやURLリンクを開かせようとする」「電話をかけさせる」「情報を送信させる」など、何らかの行動を促すメールの真偽を注意深く確認し、少しでも違和感を覚えた場合はメール以外の手段で差出人に事実確認をするか、セキュリティ管理者に相談する

- 経営幹部や取引先から通常とは異なる口座への送金を求められた場合は、緊急や極秘と書かれていても社内ルールに定められた手順どおりに対処する

- メールの添付ファイルやURLリンクは不用意に開かず、リンクを直接クリックするのではなく、可能な限りブックマークや社内ポータルサイトを介して通知内容の確認をする

- 勤務先の規定に従ってOSやセキュリティソフトを更新する

従業員の業務サービスアカウントが狙われる

「異なるパスワードを設定すると忘れてしまう」などの理由から、Webメールやクラウドストレージなどの複数のサービスに同一のIDとパスワードを使い回していると勤務先を危険にさらしてしまうかもしれません。

複数のサービスで同一のIDとパスワードを使用しているとしましょう。仮に、フィッシング詐欺によって1つのサービスのIDとパスワードがサイバー犯罪者の手に渡ってしまった場合どうなるでしょうか。それは複数のサービスのIDとパスワードも漏れたことを意味します。つまり、同一のIDとパスワードの使い回しは各種サービスのアカウントを芋づる式に乗っ取られるリスクを高める行為なのです。

「×××1」「×××2」のように数字だけ異なる文字列や、「qwerty」「asdfgh」などのキーボードの配列、「password」「picture」などの辞書に載っている単語を各種サービスのパスワードとして設定するのも危険です。第三者が容易に探り当てられるものでは認証をかける意味が薄れてしまいます。アルファベットの大文字、小文字、数字、記号など、使用できる文字種をランダムになるべく長く組み合わせ、第三者に推測されにくいパスワードを設定してください。パスワードの管理や作成を困難と感じる場合は、パスワード管理ツールの利用が便利です。勤務先で利用が許可されている場合は活用すると良いでしょう。

【アカウントを安全に管理するポイント】

- サービスごとに異なるIDとパスワードを使用する

- 第三者に推測されにくいなるべく複雑で長いパスワードを設定する

- IDとパスワードを記載したメモを他人の目につく場所に置かないことを徹底するとともに、メモ上では自身が記憶している文字列を空欄にしておくなど、万一の紛失や盗難に備える

- 勤務先に指定された手段と方法でアカウントを管理する

SNSの利用は慎重に

LinkedInなどのSNSがサイバー攻撃の準備段階におけるスパイ活動の場として使われていることを知っていますか。サイバー犯罪者はSNS利用者が広く公開しているプロフィール情報(勤務先名や役職、業務メールアドレスなど)や仕事がらみの投稿(職場の人間関係や内部情報、機密情報を含む写真・動画)をもとに標的企業の情報収集と攻撃対象の選別を行います。その上でもっともらしい内容のメールを仕立て、従業員をだましにかかります。

たとえ、プライベートなSNSでも、そこでの投稿や発言には責任が伴うことを自覚しましょう。SNS上に本来秘密にするべき職務内容や取引関係、業務上知り得た情報などを公開するのはもってのほか。SNSでの不適切な投稿で勤務先や取引先に損害を与えてしまった場合、懲戒の対象になるだけでなく、損害賠償を請求される可能性もあることを覚えておきましょう。SNSへの投稿がきっかけとなり、自身の進退を問われたり、社会的地位を失ったりした例も実際に起こっています。

【SNSを安全に利用するポイント】

- 各SNSに適切なプライバシー設定を行う

- SNSへの投稿内容は不特定多数の目に触れる可能性があることに留意する

- SNSに投稿する前に不適切な発言や映り込みが含まれていないかどうかを見直す

- 勤務先が定めるSNSの利用ルールに従う

サイバー攻撃は、規模や地域、業種を問わない脅威です。あらゆる企業や組織がターゲットであり、どの従業員が、いつ狙われるかわかりません。すべての従業員にはサイバー攻撃を回避するためのセキュリティ知識を身につけるだけでなく、サイバー犯罪者に付け入る隙を与えない行動も求められます。