そのメールや電話は偽物かも!?

一般事務やアシスタント業務従事者が注意したいサイバー脅威とは?

メールや電話による問い合わせの一次対応、請求書の処理、取引先とのやり取り、担当上司やチームメンバーのスケジュール管理。このような日常業務の中にも情報漏えいやマルウェア感染、金銭窃取などのサイバー脅威が潜んでいます。一般事務やアシスタント業務従事者が注意するべきサイバー脅威と対策を紹介します。

日常業務を踏み台にするサイバー攻撃

サイバー攻撃は、企業の規模や地域、業種を問わない脅威です。あらゆる企業や組織が攻撃の標的であり、どの従業員が、いつ狙われるかわかりません。もちろん一般事務やアシスタント業務従事者もその対象です。ビジネスメール詐欺や標的型サイバー攻撃の実例を見ていきましょう。

●ビジネスメール詐欺

ビジネスメール詐欺(BEC:Business E-mail Compromise)は、経営幹部や役員、取引先などを装ったメールを従業員に送りつけ、金銭や特定の情報をだまし取る手口です。たとえば、実在する取引先を装うメールに偽の請求書を添付し、「口座が変更になった」などと称して振込先の変更を依頼するパターンがあります。また、「緊急かつ極秘の取引」などと役員を装う文言で送金を促す手口もあります。

BECの手口に共通するのは、サイバー犯罪者が業務メールの盗み見やネット上の公開情報の調査をもとに標的企業で進行中の取引や人間関係などを把握し、信ぴょう性を高めたなりすましメールを仕立てることです。彼らは振り込みが発生する頃合いを見計らって実在する関係者になりすましたメールを送りつけてくるため、受信者は何の疑いもなく依頼を受けてしまう恐れがあります。

●標的型サイバー攻撃

標的型サイバー攻撃は、従業員に送りつけられるメールが発端となる場合もあります。標的型サイバー攻撃は、特定の企業や組織が保有する個人情報や技術情報、機密情報、金銭を盗み出すことを目的とする一連の攻撃です。業務用クラウドサービスを装うフィッシングサイトに誘導して認証情報を奪ったり、従業員のパソコンにマルウェア(ウイルスなど不正プログラムの総称)を感染させて組織内ネットワークに侵入して情報を盗み出したりするのが典型的なパターンです。パソコン内の情報を暗号化して開けなくし、企業や組織を脅迫することもあります。

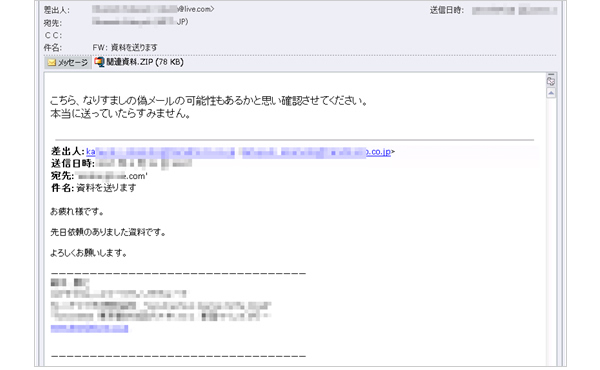

たとえば、実在する相手を装って「請求書」や「会議案内」など日常的にやり取りしているような内容のメールを送りつけ、受信者に不正なマクロを含むOffice文書ファイルを開かせる手口が確認されています。マクロは、WordなどのOfficeツールの標準機能で、事前に記録した操作内容や手順をまとめて実行させるものです。サイバー犯罪者はこの正規ツールを攻撃に悪用し、マルウェアに感染させようとします。ファイルを開き、メッセージバーの「コンテンツの有効化」をクリックしてしまった場合、不正なマクロが実行され、マルウェアに感染してしまうかもしれません。また、「あなたの組織へのなりすましメールを転送するので確認してほしい」などと外部からの問い合わせに見せかけたメールを送りつけ、受信者に添付ファイルの開封を促すこともあります。

図:「なりすましメール確認」偽装の例

●ヴィッシング

サイバー攻撃の起点となるのはメールだけではありません。電話もその1つです。電話を受ける機会の多い一般事務やアシスタント業務従事者はヴィッシング(音声によるフィッシング詐欺)にも注意してください。これは立場や所属を偽ってもっともらしい要件を述べ、標的企業の従業員から情報を聞き出す手法です。たとえば、社内のシステム担当者になりすまして業務サービスのアカウント情報を尋ねたり、支社や海外拠点の同僚を装って連絡先を聞き出そうとしたりする例があります。転職エージェントによる引き抜き話や、投資の電話もむやみに信用しないでください。それらもあなたから組織の情報を聞き出すことが目的かもしれません。

また電話を使った手口の中には、受信者に偽の相談窓口などに電話をかけさせるリバースヴィッシングという手口もあります。実際、偽メールを介してもっともらしい名目の請求や無償期間終了などを通知し、偽のコールセンターに電話をかけさせる手口が確認されています。

【メールや電話を起点とするサイバー攻撃の対策ポイント】

- メールや電話で伝えられた内容の真偽を吟味し、少しでも不審な点があった場合は即答せず、別の手段で事実確認をするか、責任者やセキュリティ管理者に相談する

- 経営幹部や取引先から通常とは異なる口座への送金を求められた場合は、至急や極秘となっていても社内ルールに定められた手順どおりに承認プロセスを行う

- メールの添付ファイルやURLリンクを不用意に開かない

- 勤務先の規定に従ってOSや業務用ソフト、セキュリティソフトを更新する

不注意による情報漏えい

●メールの誤送信

オフィスワークにおいては関係者をCCやBCCに指定してメールを送信することがよくあります。たとえば、複数の顧客・取引先に対してイベントの案内やメールマガジンの配信、長期休暇の通知を行うケースを想像してみてください。すべての宛先をBCCに指定して一斉送信するべきところを誤ってTO(宛先)やCCで送ってしまった場合、すべてのメールアドレスが受信者に共有されてしまいます。

メールを利用する以上、誤送信のリスクはつきものです。宛先間違いや添付ファイルの選択ミスによる情報漏えいも起こり得ます。誤送信を防ぐツールやルールを導入している企業や組織も少なくありませんが、各自が日々意識することも重要です。

【メールの誤送信を回避するポイント】

- 宛先や添付などが間違っていないかどうか、社内のやり取りに外部のメールアドレス含まれていないかなど、送信前に再度チェックする習慣を身に着ける

- 大量の宛先に対するメール送信にあたっては一般的なメールソフトではなく、組織で利用が許可されているメール配信ソフトやサービスを組織の規定に沿って使用する

●文書ファイルのプロパティ情報の確認忘れ

Microsoft Office(Word、Excel、PowerPoint)などで作成した文書ファイルを取引先関係者にメールで送る際は事前に文書の中身だけでなく、プロパティ情報(「作成者」「前回保存者」「タイトル」「件名」「タグ」「作成日時」などの属性情報)や非表示情報(「コメント」「変更履歴」「バージョン」「注釈」「隠し文字」など)も確認しましょう。うっかりそれらの情報が残された文書ファイルを社外に出してしまった場合、情報漏えいにつながるかもしれません。Microsoft Officeでは「ドキュメント検査」を使用することで文書ファイルに保存されている不要な情報を一括で削除できます。

●予定表の開示範囲

アシスタント業務従事者にとって担当上司やチームメンバーのスケジュール管理は基本業務の1つです。グループウェアなどを利用し、会議室の予約や社内への予定共有を行っているのではないでしょうか。セキュリティの観点で徹底したいのは、予定表の開示範囲を必要最小限にとどめることです。予定表にはタイトルや場所だけでなく、会議の概要、Web会議用のURLや出席者など、サイバー攻撃のヒントになり得る情報が多分に含まれています。企業や組織では内部犯がサイバー攻撃に利用できる情報を探し回っている可能性もゼロではないのです。詳細情報はチーム内のみの共有にとどめるなど、開示範囲を定期的に見直しましょう。

職種に関係なく一人ひとりが注意すべきこと

パスワードの使い回し

複数の業務サービスに同一のIDとパスワードを使い回していると勤務先を情報漏えいなどの危険にさらしてしまうかもしれません。社会人は勤務先に決められた方法でアカウントを適切に管理してください。

SNSでの業務情報の書き込み

社会人はプライベートなSNSに仕事がらみの話題や写真などをむやみに投稿しないでください。もし、本来秘密にするべき職務内容や取引関係、業務上知り得た機密情報を明かす結果になれば、投稿者はもちろん、勤務先も社会的信用を失ってしまいます。また機密情報でなくとも、ネット上で公開した情報が収集、分析され、攻撃に悪用される可能性があることも認識しておきましょう。

業務端末のプレビュー表示

スマホやタブレット端末は情報の宝庫です。他人による端末の不正使用を防ぐため、ユーザの多くは画面ロックをかけていることでしょう。ただ、うっかり見落としがちなのがロック画面の通知です。メールやSMSなどのコミュニケーションツールの多くは、送信者名やメッセージ内容の一部を通知画面にプレビューする機能を備えています。これは便利な反面、機微な情報が周囲の人の目に触れてしまうリスクもはらんでいます。業務端末では各コミュニケーションツールのプレビュー表示をオフにしておきましょう。